BTC/HKD+0.17%

BTC/HKD+0.17% ETH/HKD+3.29%

ETH/HKD+3.29% LTC/HKD-0.97%

LTC/HKD-0.97% ADA/HKD-1.41%

ADA/HKD-1.41% SOL/HKD+1.46%

SOL/HKD+1.46% XRP/HKD-6.75%

XRP/HKD-6.75%一、基本信息

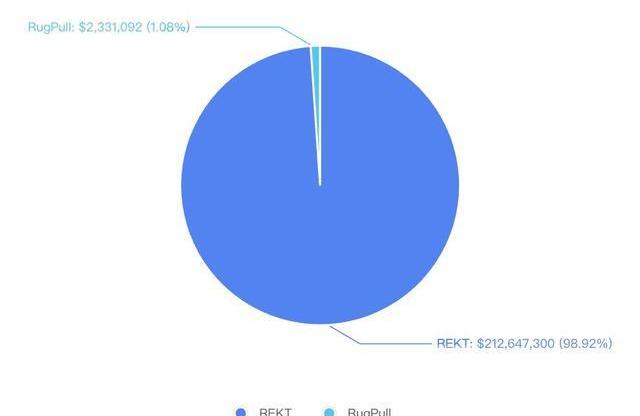

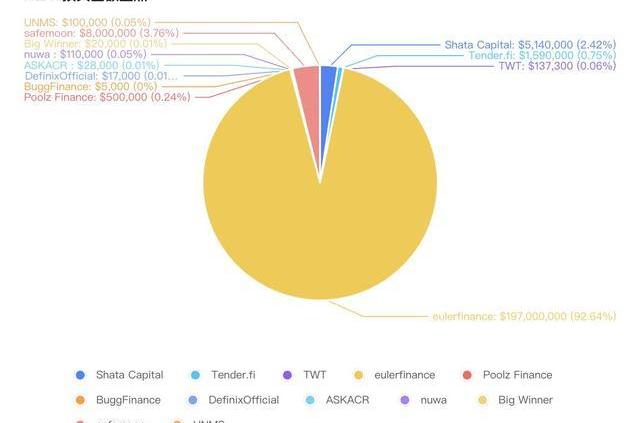

2023年3月安全事件共造成約2億1千萬美元損失,與上個月相比,本月安全事件數量和損失金額均有顯著上升。其中,EulerFinance被黑客攻擊,導致1.97億美元的加密貨幣被盜,這是今年迄今為止加密貨幣損失金額最大的一次黑客攻擊。不過,攻擊者已經向EulerFinance道歉,并承諾將歸還剩余資金。此外,RugPull數量和損失金額也出現了顯著增長,社交媒體詐騙等事件仍然屢有發生,例如Twitter項目方賬戶偽造和官方Discord被攻擊發布釣魚鏈接等事件仍在持續發生。

1.1REKT盤點

No.1

3月1日,ShataCapital的EFVault合約升級后遭到攻擊,損失約514萬美元,主要原因是合約升級沒有考慮到舊版本的數據存儲結構,在讀取assetDecimal變量時,讀取的數據仍然是代理合約槽,即舊版本maxDeposit變量的值,導致攻擊者的asserts巨大,黑客將獲利資金轉入TornadoCash。

攻擊交易:

https://www.oklink.com/cn/eth/tx/0x31565843d565ecab7ab65965d180e45a99d4718fa192c2f2221410f65ea03743

https://www.oklink.com/cn/eth/tx/0x1fe5a53405d00ce2f3e15b214c7486c69cbc5bf165cf9596e86f797f62e81914

EFVault合約地址:https://www.oklink.com/cn/eth/address/0xf491AfE5101b2eE8abC1272FA8E2f85d68828396

攻擊者地址:https://www.oklink.com/cn/eth/address/0x8B5A8333eC272c9Bca1E43F4d009E9B2FAd5EFc9

No.2

3月7日,Tender.fi疑似遭白帽黑客攻擊,損失159萬美元。黑客利用Tender.fi配置錯誤的預言機僅用一個價值70美元的GMX代幣抵押品借入價值159萬美元的加密資產。3月8日,鏈上數據顯示,攻擊Arbitrum生態借貸協議Tender.fi的黑客已返還了資金,Tender.fi團隊同意向黑客支付62ETH(96,500美元)作為賞金。

oracle地址:

https://www.oklink.com/cn/arbitrum/address/0x614157925d4b6f7396cde6434998bfd04789272d

攻擊交易:

https://www.oklink.com/cn/arbitrum/tx/0xc6e90441a684f370f0a1cd845e0d639088df20548a5c2d37f770cc85ea7306f9

No.3

3月13日,EulerFinance項目受到攻擊,總損失約為1.97億美元。造成該攻擊的原因主要是EulerPool合約中的donateToReserve存在漏洞。由于該功能缺乏對調用者倉位健康度的檢查,用戶可以通過自主放棄一部分杠桿存款,使自身倉位失衡,從而使用Euler特色的清算規則清算自己的倉位而獲利。攻擊者回應攻擊行為,并聲稱將歸還被盜資金。

攻擊交易:

https://www.oklink.com/cn/eth/tx/0xc310a0affe2169d1f6feec1c63dbc7f7c62a887fa48795d327d4d2da2d6b111d

No.4

3月15日,PoolzFinance在ETH、BSC和Polygon上的LockedDeal合約遭到攻擊,價值約500,000美元。攻擊者調用存在漏洞的函數“CreateMassPools”,由于合約版本較低,且合約內未做溢出檢查,導致攻擊者在參數_StartAmount中傳入惡意值觸發整數溢出漏洞。

歐科云鏈李煉炫:三年內超85%的央行不太可能發行CBDC:歐科云鏈研究院首席研究員李煉炫表示,根據克里斯蒂安對全球63家中央銀行的問卷調查,所有中央銀行都已開始進行數字貨幣的理論和概念研究,有49%的央行進入試驗/概念驗證階段,僅10%進入開發/試點階段。不過,在短期(三年內),超過85%的中央銀行不太可能或非常不可能發行任何央行數字貨幣。(澎湃新聞)[2020/10/9]

ETH攻擊交易:https://www.oklink.com/cn/eth/tx/0x118a617bddd1c14810113be81ce336f28cc1ee7a7b538a07184b93e7c51bdc00

BSC攻擊交易:

https://www.oklink.com/cn/bsc/tx/0x39718b03ae346dfe0210b1057cf9f0c378d9ab943512264f06249ae14030c5d5

Polygon攻擊交易:

https://www.oklink.com/cn/polygon/tx/0x606be0ac0cdba2cf35b77c3ccbbd8450b82e16603157facec482958032558846

No.5

3月16日,BuggFinance受到攻擊,項目損失約5000美元,黑客調用0xFea6aA4a9d44137Ac7cA1a288030A4161f686df3合約的0x814b2047方法修改合約的slot為攻擊者創建的惡意$XjdgZU代幣地址(0x616F26C1394645653C74FEa49029DBf4d8119482),通過構造惡意參數以繞過受害合約swap函數中的檢查并將$XjdgZu交換為BUGG,然后交換為17BNB,完成獲利。

攻擊交易:https://www.oklink.com/cn/bsc/tx/0x01e8efe7b5d791b0786a23e98dcd1af196863c85d86af2de0f9f3178ffb9903b

受害者合約:https://www.oklink.com/cn/bsc/address/0xFea6aA4a9d44137Ac7cA1a288030A4161f686df3

No.6

3月17日,DefinixOfficial項目受到價格操縱攻擊,損失約17,000美元。由于Definix的流動性較低,攻擊者首先進行swap去操縱價格,然后調用RebalancePool.rebalance()強制恢復價格,獲利51BNB。

攻擊交易:https://www.oklink.com/cn/bsc/tx/0x5de8b8ac186116ea7d887b3366de953f9facb77ef694ddcd4a3e4641c57217c0

No.7

3月17日,ParaSpace項目受到攻擊,白帽黑客搶先攻擊并歸還相關資產,項目未受資金損失,主要原因是在合約0xddde38696fbe5d11497d72d8801f651642d62353的函數scaledBalanceOf()上,該函數用于通過supply()函數計算用戶的抵押品。然而,通過在函數getPooledApeByShares()中操縱APE代幣的數量可以使scaledBalanceOf()返回一個大額值。用戶可以擁有大量抵押品,并使用它來借更多的資產。

攻擊交易:https://www.oklink.com/cn/eth/tx/0xe3f0d14cfb6076cabdc9057001c3fafe28767a192e88005bc37bd7d385a1116a

No.8

3月21日,BSC鏈上的ASKACRToken受到攻擊,項目損失85BNB約28,000美元,根本原因是在transfer函數中會對lp持有者進行獎勵分配,但是并未驗證transferamount,導致攻擊者先大量添加流動性然后通過批量的零amount轉賬進行獲利。

攻擊交易:https://www.oklink.com/cn/bsc/tx/0xc24a5705670873f21c937499ca4493a1a5423a9be44b406bebfc6bd7726adca3

受害者合約:https://www.oklink.com/cn/bsc/address/0x5aE4b2F92F03717F3bdFE3B440D14d2f212D3745

港股收盤:歐科云鏈收漲2.89%,火幣科技收漲0.36%:金色財經報道,今日港股收盤,恒生指數收盤下跌171.29點,跌幅0.74%,報22961.47點,歐科集團旗下歐科云鏈(01499.HK)報0.178點,收漲2.89%,火幣科技(01611.HK)報2.76點,收漲0.36%,雄岸科技(01647.HK)報0.228點,收跌0.87%。[2020/5/29]

No.9

3月22日,BSC鏈上項目nuwa受到攻擊,損失約11萬美元,主要原因是由于外開源的nuwa合約存在后門函數0xfa319eee會將存入的$BUSD換成$nuwa并將合約中的所有$nuwa發送給調用者。值得注意的是原本的攻擊者被MEV機器人0x286E09932B8D096cbA3423d12965042736b8F850搶跑,機器人隨后將獲利的nuwa拋售獲利。

攻擊交易:https://www.oklink.com/cn/bsc/tx/0x4cd49b9bf7ee4d1bd1265a0eaec2f3c22beabbb91f1dae1848f2cefe774aa92c

受害者合約:

https://www.oklink.com/cn/bsc/address/0x11a31bb12f57b0f3dd403f6b73ea28c64fdb5ccb

No.10

3月25日,BSC鏈上項目BigWinner被攻擊,項目損失2w美元,主要原因是項目獎勵計算出現錯誤,獎勵是按照用戶當前持有LP的比例,沒有考慮LP轉讓后的多次分紅。攻擊者創建多個子合約,將之前通過增加流動性獲得的LP依次轉移到子合約中,然后子合約質押LP,通過getStaticIncome領取獎勵,通過redemption_lp提取LP。

攻擊交易:

https://www.oklink.com/cn/bsc/tx/0x99bd500387e8135c15dc6c04fb3cb5d2d50ff8d142c2f1bd3d8eca21f805653d

No.11

3月29日,safemoon項目受到攻擊,由于項目更新合約時引入了一個publicburn漏洞,導致攻擊者將apir池中代幣進行燃燒拉高價格進行攻擊。

攻擊交易:

https://www.oklink.com/cn/bsc/tx/0x48e52a12cb297354a2a1c54cbc897cf3772328e7e71f51c9889bb8c5e533a934

No.12

3月29日,BSC鏈上項目UNMS受到攻擊,損失約10萬美元,由于未開源合約0x5d0078c31bc748a25f7b527aab1fc04d04fc7270189691939033423035198192997中的claimMintToken函數是通過該代幣pair的reserve計算要鑄造的代幣數量,攻擊者通過flashloan大量借入pair中的BUSD,導致BUSD和UNMS的比例發生巨大變化,然后從合約中取出189452864815631476477918587UNMS,賣出100kBUSD。

攻擊交易:

https://www.oklink.com/cn/bsc/tx/0x5feb28c35ddda566cf224714f7f721d093ab1de964ea0420f025dd44d953a344

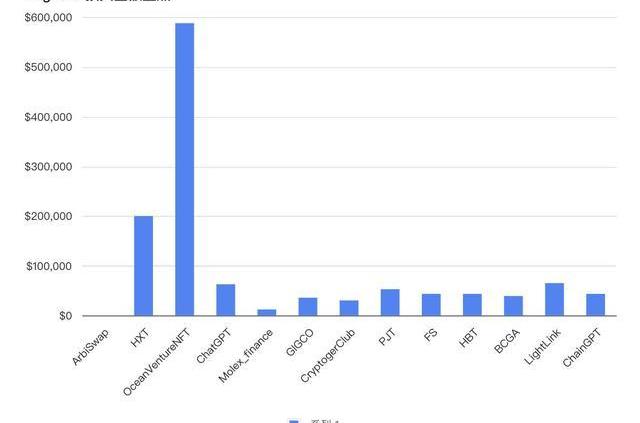

1.2RugPull盤點

No.1

3月2日,Arbitrum生態DEXArbiSwap疑似RugPull,ArbiSwap部署者在RugPull前鑄造1萬億枚ARBI,然后將ARBI兌換為USDC,導致USDC/ARBI交易對中的ARBI大幅下降,在下一個區塊,機器人通過USDC到ARBI再到ETH的交易進行空間套利,獲利68.47枚ETH約10萬美元。ArbiSwap已將84枚ETH轉至以太坊主網并發送至TornadoCash。

相關交易:https://www.oklink.com/cn/arbitrum/tx/0x54ca307057b38110f60fce515ba35321fde82b876b4a2abf77368924903216e1

歐科云鏈副總裁胡超:“個十百千萬”計劃打造海南標桿:5月17日,歐科云鏈集團攜手海南省區塊鏈協會發布“個十百千萬”計劃,宣布未來三年將在海南全力打造“數個”區塊鏈底層技術平臺、組織舉辦“十場”高水平區塊鏈國際論壇、協助引進“百家”區塊鏈企業落地海南、大力推動“千項”區塊鏈創新應用在海南落地、廣泛連接“萬名”區塊鏈人才參與海南區塊鏈產業發展。

該計劃牽頭發起方歐科云鏈集團副總裁、海南省區塊鏈協會常務副會長胡超表示,在海南省具有自貿港政策優勢且政府高度重視區塊鏈產業發展的背景下,行業協會與產業界應充分把握機遇,“個十百千萬”計劃就是根據政府有關政策、立足協會職能而推出的一項系統性工程,旨在積極響應和大力配合海南全省各級政府,在新一輪區塊鏈技術革新和產業落地浪潮中打造“海南標桿”和“海南模式”。[2020/5/18]

合約地址:

https://www.oklink.com/cn/arbitrum/address/0x9dB8a10C7FE60d84397860b3aF2E686D4F90C2b7

No.2

3月2日,HexTrustToken項目,疑似RugPull,670BNB已轉移到TornadoCash

合約地址:https://www.oklink.com/cn/bsc/address/0x0003018BA02BacafC28cd8926D4a46A4bb20d76A#code

No.3

3月3日,OceanVentureNFT項目,疑似RugPull,代幣價格下降98%,50個錢包以~588k美元的價格出售代幣。代幣由EOA0xe7e分發。

合約地址:https://www.oklink.com/cn/bsc/address/0xA592581FC325a368f17D0B3B82854f4c9f3E4400

No.4

3月5日,虛假的ChatGPT項目,疑似RugPull,合約部署者移6.28萬美元除流動性,并刪除了他們的社交媒體帳戶。

合約地址:https://www.oklink.com/cn/bsc/address/0xC73126E7f0b24Eba8f5430768650C8233c875985

No.5

3月7日,Molex_finance項目,疑似RugPull,合約部署者移了除流動性,并將42.8BNB存入TornadoCash。

合約地址:https://www.oklink.com/cn/bsc/address/0xd6F71D59bC112217336373d03245Cc59E502CDCd

No.6

3月8日,prvt_data項目,疑似RugPull,價格下降87%。

合約地址:https://www.oklink.com/cn/bsc/address/0x2578F9Dc1a9F3C4784BD6D9D69A1070607DC898c

No.7

3月9日,CryptogerClub項目,疑似RugPull,合約部署者移除了105BNB流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x910b0Cb55121190d9E4176D449E26EE3BBbBff1F

No.8

3月9日,虛假GIGCO代幣項目,疑似RugPull,合約部署者移除了3.57萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x7A51D02aba1751B4917E9D5a21bB6A179ef8B791

No.9

3月9日,PJT項目,合約部署者移除了5.28萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0xd6B51f9017fe83c636b1d769DA9Bd61C27AdD018

No.10

3月10日,aptos鏈上Mosquitos_fin價格下跌99%,管理員鑄造大量代幣進行拋售。

合約地址:https://www.oklink.com/cn/aptos/address/0x4db735a9d57f0ed393e44638540efc8e2ef2dccca3bd30c29bd09353b6285832

港股收盤:歐科云鏈收跌0.48%,火幣科技收跌0.29%:金色財經報道,今日港股收盤,恒生指數收盤下跌282.92點,跌幅1.17%,報23970.37點,歐科集團旗下歐科云鏈(01499.HK)報0.209點,收跌0.48%,火幣科技(01611.HK)報3.29點,收跌0.29%,雄岸科技(01647.HK)報0.248點,收跌2.75%。[2020/4/8]

No.11

3月10日,FS項目,合約部署者移除了4.34萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0xe3a19e70987b5aa6643343729cC0B327d76dE70A

No.12

3月10日,HBT項目,合約部署者移除了4.34萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0xe3a19e70987b5aa6643343729cC0B327d76dE70A

No.13

3月13日,bsc鏈上BCGA項目RugPull,owner0x44f2526bca61fb789fef81c3a36bee2fdecf8acb調用0x25bbb5ae鑄造了大量$BCGA,然后立即換成128.45BNB,獲利約39,092美元。

攻擊交易:https://www.oklink.com/cn/bsc/tx/0x59367a104ed5737fc61691dd7a09c4a34e590aa5a7f340d06c3592e66004355c

No.14

3月16日,DofferingDoc項目,代幣價格下降83%以上。

合約地址:https://www.oklink.com/cn/bsc/address/0xf9d501495055E17F681D7Cd858Ef6628dFF71823

No.15

3月18日,LightLink項目,合約部署者移除了6.5萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x44CE3a2e98125c1C370Beb6fbA6E8Bc19CaB3fD9

No.16

3月18日,ChainGPT項目,合約部署者移除了4.34萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x6e70ee54564298e7F1dc0523f8190aEf8529eBBF

No.17

3月18日,SlothClimb項目,價值9.35萬美元的流動性被EOA0xe9b7d移除。

合約地址:https://www.oklink.com/cn/bsc/address/0xBCC1AE526d8BeBAB02af19945A866dDC0DF80F37

No.18

3月19日,APPLE代幣項目,合約部署者移除了3萬美元流動性,價格下降95%。

合約地址:https://www.oklink.com/cn/bsc/address/0x8F81bbC8Cd2484b252e8288528cf2ec903619369

No.19

3月19日,SpaceID項目,合約部署者移除了96.5BNB流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x8993bb142c1be4dd22c1f79b3a68b18852b55aad

No.20

3月20日,FlyghtLite項目,合約部署者移除了95BNB流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x8993bb142c1be4dd22c1f79b3a68b18852b55aad

No.21

3月21日,bsc鏈上BNQ項目RugPull,合約owner調用合約后門,獲取大量代幣進行拋售,獲利7.1萬美元。

相關交易:https://www.oklink.com/cn/bsc/tx/0x97824224c549a5a5158d72c34166ae88f538fecb491dfb4bff548efabb624b28

港股收盤:歐科云鏈收漲1.45% 火幣科技收漲1.85%:今日港股收盤,恒生指數報24253.29點,收漲2.12%;歐科集團旗下歐科云鏈(01499.HK)報0.210點,收漲1.45%;火幣科技(01611.HK)報3.30點,收漲1.85%。[2020/4/7]

No.22

3月21日,BELE_GameFi項目,移除了6.66萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x6e3d2986a5dea289d2682acbba684814d63e9eb9

No.23

3月21日,culs項目,移除了2.78萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0xc31AbB4BE8d38772b90b46BE7e88f84Cfe08cef9

No.24

3月22日,假的SpaceID項目,移除了19.1萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x1472a65DdB95d3575A38adf55b0c38E6adD22278

No.25

3月22日,另一假的SpaceID項目,移除了3.3萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x42837f962dadd0951235d7694451f6ed68072ece

No.26

3月23日,DEAT代幣項目,移除了6.38萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x6A1872c88d45e1e38045582133a77f021A14184d

No.27

3月23日,一個假的Arbitrum代幣代幣項目,移除了5.9萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0xC7Ecf9dc57076eFEa7009a24c7155968CbEB7500

No.28

3月24日,EC代幣項目,移除了4.3萬美元流動性,價格下降98%。

合約地址:https://www.oklink.com/cn/bsc/address/0xE7a4d4669Ad6b445F213e213768d0673c2637795

No.29

3月24日,DESTINY項目,移除了12萬美元流動性,價格下降98%。

合約地址:https://www.oklink.com/cn/bsc/address/0x673246c704b6ba3982549230e9b05acf07c255b6

No.30

3月25日,EDAO項目,移除了3.93萬美元流動性,價格下降99%。

合約地址:https://www.oklink.com/cn/bsc/address/0x900882Be74c5Cb53eF02D603fCF006CDEf0495c9

No.31

3月26日,KOKO項目,價格下降99%。

合約地址:https://www.oklink.com/cn/optimism/address/0x7da25bc4cfaed3f29414c6779676e53b19a356f5

No.32

3月27日,ARKEN項目,移除了8.1萬美元流動性,價格下降99%。

合約地址:https://www.oklink.com/cn/bsc/address/0x636cc5d886F928c2E33d0d52b0fcAe0155CbCE25

No.33

3月27日,AGD項目,移除了4.9萬美元流動性,價格下降99%。

合約地址:https://www.oklink.com/cn/bsc/address/0x6d04B585eC4b3fE27d5356ca270fD6bd43d0Af47

No.34

3月28日,MYSL項目,移除了3.83萬美元流動性,價格下降99%。

合約地址:https://www.oklink.com/cn/bsc/address/0x3Ec8e938C7EFb109B60D27e7542DB283e297378f

No.35

3月29日,BWR代幣項目,移除了4.7萬美元流動性。

合約地址:https://www.oklink.com/cn/bsc/address/0x0725A39120e3987dC88856800c409260286616c2

1.3社媒詐騙與釣魚盤點

No.1

3月1日,WickensNFT項目Discord服務器遭攻擊,攻擊者發布釣魚消息。

No.2

3月1日,TheDogePoundNFT項目Discord遭攻擊,攻擊者發布釣魚消息。

No.3

3月1日,aliquoxyz項目Discord服務器遭攻擊,攻擊者發布釣魚消息。

No.4

3月2日,MetaclubSociety項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.5

3月3日,@CetsB00bs推特帳戶發布了一個網絡釣魚鏈接hxxps://launclnmynft.io,不要與網站交互或批準任何交易。

No.6

3月4日,@arbitrum推特帳戶發布了一個網絡釣魚鏈接。不要與hxxps://arbitrum-live.com/交互。

No.7

3月4日,@FractonProtocol推特帳戶發布了一個網絡釣魚鏈接。不要與hxxps://fratcon.cool/交互。

No.8

3月4日,@LegendsYokai推特帳戶發布了一個網絡釣魚鏈接。不要與hxxps://legendyokai.com/交互。

No.9

3月4日,FiHPnft項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.10

3月5日,虛假的@Uniswap推特帳戶發布了一個網絡釣魚鏈接。不要與hxxps://app.connectify-web3.com/交互

No.11

3月5日,GGMC_nft項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.12

3月6日,zkboredapes項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.13

3月5日,一個虛假的@arbitrum推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://arbiitrum-bridge.club/交互。

No.14

3月8日,DumpiesNFT項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.15

3月9日,CasualSloths項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.16

3月9日,一個虛假的@quant_network推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://stake-quant.com/交互。

No.17

3月9日,一個虛假的@apecoin推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://apescoineth.com/交互。

No.18

3月9日,generative_xyz項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.19

3月9日,一個虛假的@Polkadot推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://claim.polkapot.network/交互。

No.20

3月10日,一個虛假的@SingularityNET推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://singularitynet-airdrop.org/交互。

No.21

3月11日,Theta_Network項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.22

3月11日,DanketsuNFT項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.23

3月10日,由于EulerFinance最近受到攻擊,釣魚者創建釣魚網站,請不要與hxxps://eulerrefunds.com交互。

No.24

3月14日,一個虛假的@Gamiumcorp推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://gamium-airdrop.com交互。

No.25

3月15日,一個虛假的@FEGtoken推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://fegtokens.in/交互。

No.26

3月16日,EchelonFND項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.27

3月16日,一個虛假的@abraCATabranft推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://mint-page.github.io/-abraCATabra/交互。

No.28

3月17日,該釣魚網站hxxps://maroon-golden-trackglitchme/indcoinhhtml,被宣傳為假的coinbase恢復頁面。

No.29

3月18日,一個虛假的@BoredApeYC推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://mdvmm-summon.xyz/交互。

No.30

3月18日,一個虛假的@arbitrum推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://arbitruml2.io/airdrop/交互。

No.31

3月19日,DreamlandGEN項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.32

3月19日,一個虛假的@avalancheavax推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://avax-v2.xyz/交互。

No.33

3月20日,bobanetwork項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.34

3月21日,theartbankers項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.35

3月21日,一個虛假的@arbitrum推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://claim.arbltrum.foundation/交互。

No.36

3月22日,一個企圖用arb空投進行釣魚的網址hxxps://airdrop.arbitram.io/AbJJ,已成功詐騙9.7萬美元,請不要與之交互。

No.37

3月23日,一個假的opensea空投釣魚網站hxxps://aidropopensea.com/,請不要與之交互。

No.38

3月23日,一個假的blur空投釣魚網站hxxps://blur-airdrop.top/,請不要與之交互。

No.39

3月24日,KaspaCurrency項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.40

3月24日,一個假的zkSync空投釣魚網站hxxps://zsync.cc/,請不要與之交互。

No.41

3月25日,arbitrum項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.42

3月27日,一個虛假的@VelaExchange推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://vela-exchance.in/交互。

No.42

3月29日,一個虛假的@arbitnum推特帳戶發布了一個網絡釣魚鏈接,不要與hxxps://arbirutum.com/交互。

1.4其他

No.1

3月6日,PeopleDAO在數字資產管理平臺Safe上的社區金庫多簽錢包在3月6日發放月度貢獻者獎勵時,被黑客通過社會工程攻擊盜取76枚ETH。PeopleDAO通過GoogleForm收集每月貢獻者獎勵信息,會計負責人在Discord公共頻道中錯誤共享了一個具有編輯權限的鏈接,黑客通過該鏈接獲得編輯權限后,在表格中插入一筆支付76枚ETH給自己地址的付款,并將其設置為不可見。由于該惡意隱藏,團隊領導在復查時沒有發現,在下載帶有insertef數據的csv文件后提交到Safe的CSVAirdrop工具進行獎勵發放。

No.2

3月20日,Harvest_Keeper項目方特權賬戶通過調用getAmount函數轉移用戶在HarvestKeeper合約中質押的USDT,特權賬戶獲利71.4萬美元。

二、安全總結

2023年3月,DeFi領域發生了多起安全事件,包括涉及資金近2億美元的攻擊事件,這些事件主要是由于智能合約中存在漏洞和錯誤配置導致黑客攻擊,造成了重大的財務損失。為了避免類似事件再次發生,開發者需要采取行動,包括在編寫安全代碼時實施最佳實踐、定期審計智能合約以及漏洞賞金計劃。此外,投資者和用戶必須在投資DeFi協議前謹慎行事,充分研究和分析風險。本月社媒詐騙釣魚項目多發,數個項目官方discord被攻擊發布釣魚鏈接,用戶參與相關項目時,需要時刻保持警惕,請不要隨意點擊可疑鏈接,以防止資產損失。

Tags:BNBETHUSDbnb是什么牌子衣服手機直接玩togetherbnbtogetherbnb游戲v1.0.0ETH錢包地址ETH挖礦app下載Etherael指什么寓意USD幣USD價格

web3.0革命為投資者提供了一個絕佳的機會,他們可以通過支持Web3.0加密硬幣來獲得巨大的收益,這些硬幣利用智能合約和數字資產等新興技術來提供非凡的用戶體驗.

1900/1/1 0:00:00一、前奏比特幣在2008年問世后,將區塊鏈技術帶入了公眾的視野。比特幣的設計初衷是一種去中心化的電子現金系統,然而,它的技術限制和應用范圍有限,使得比特幣無法成為一個全球范圍內的普遍支付手段.

1900/1/1 0:00:00隨著區塊鏈技術的不斷發展,比特幣作為最早的加密貨幣之一,一直處于行業的領先地位。然而,隨著NFT市場的崛起,比特幣在這個領域的發展也變得越來越重要.

1900/1/1 0:00:0020.4-20.8美元是流動性區域。下行尋找止損可能會逆轉至22.3美元和23.9美元。EthereumClassic在2月5日看到較低的時間框架勢頭轉為看跌,當時價格跌破23.22美元.

1900/1/1 0:00:00去年,全球央行同步加息導致的流動性下降以及避險情緒高漲導致使得加密貨幣市場動蕩不斷,接近年底時的FTX暴雷更是令該市場雪上加霜,加密貨幣連續第二年錄得熊市.

1900/1/1 0:00:00易車原創隨著電動化時代的到來,近些年各個品牌旗下的轎車、SUV和MPV都開啟了轉型的節奏,陸續推出了眾多的純電力驅動新品.

1900/1/1 0:00:00