BTC/HKD-0.29%

BTC/HKD-0.29% ETH/HKD-1.6%

ETH/HKD-1.6% LTC/HKD-2.06%

LTC/HKD-2.06% ADA/HKD-1.01%

ADA/HKD-1.01% SOL/HKD-0.66%

SOL/HKD-0.66% XRP/HKD-1.8%

XRP/HKD-1.8%By:Lisa@慢霧AML團隊

隨著DeFi、NFT、跨鏈橋等項目的火熱發展,黑客攻擊事件也層出不窮。有趣的是,據慢霧統計,80%的黑客在洗幣過程中都使用了混幣平臺Tornado.Cash,本文以KuCoin被盜事件為例,試圖從追蹤分析過程中找到一絲揭開Tornado.Cash匿名性的可能。

事件概述

據KuCoin官網公告,北京時間2020年9月26日凌晨,KuCoin交易所的熱錢包地址出現大量異常的代幣提現,涉及BTC、ETH等主流幣以及LINK、OCEN等多種代幣,牽動了無數用戶的心。

圖1

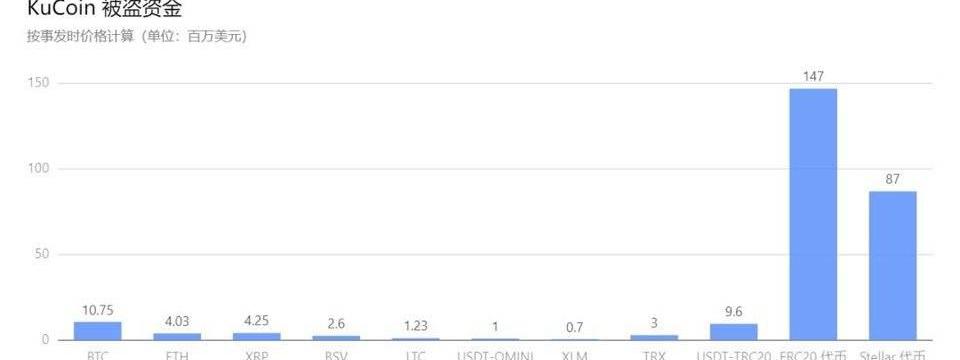

據慢霧AML團隊統計,本次事件被盜資金超2.7億美元,具體如下圖:

慢霧余弦:將以太坊NFT遷移至比特幣網絡的做法有去無回:6月8日消息,針對比特幣 NFT 市場 Ordinals Market 新上線將以太坊 NFT 遷移至比特幣網絡的功能,慢霧創始人余弦發推評論稱,將以太坊 NFT 帶到比特幣的做法是有去無回的,至少對于目前主流 NFT 來說,用戶把以太坊 NFT 丟進黑洞地址,然后 Ordinals Market 在比特幣網絡上刻一份 JSON 數據,這種類型的不管是 BRC-20,還是現在的 BRC-721E,在比特幣網絡上的算賬方式都是中心化需要額外共識。[2023/6/8 21:24:19]

圖2

值得注意的是,我們全面追蹤后發現黑客在這次攻擊事件中大量使用了Tornado.Cash來清洗ETH。在這篇文章中,我們將著重說明黑客如何將大量ETH轉入到Tornado.Cash,并對Tornado.Cash的轉出進行分析,以分解出被盜資金可能流向的地址。

Tornado.Cash是什么?

慢霧:NimbusPlatform遭遇閃電貸攻擊,損失278枚BNB:據慢霧安全團隊情報,2022 年 12 月 14 日, BSC 鏈上的NimbusPlatform項目遭到攻擊,攻擊者獲利約278枚BNB。慢霧安全團隊以簡訊的形式分享如下:

1. 攻擊者首先在 8 天前執行了一筆交易(0x7d2d8d),把 20 枚 BNB 換成 NBU_WBNB 再換成 GNIMB 代幣,然后把 GNIMB 代幣轉入 Staking 合約作質押,為攻擊作準備;

2. 在 8 天后正式發起攻擊交易(0x42f56d3),首先通過閃電貸借出 75477 枚 BNB 并換成 NBU_WBNB,然后再用這些 NBU_WBNB 代幣將池子里的絕大部分 NIMB 代幣兌換出;

3. 接著調用 Staking 合約的 getReward 函數進行獎勵的提取,獎勵的計算是和 rate 的值正相關的,而 rate 的值則取決于池子中 NIMB 代幣和 GNIMB 代幣的價格,由于 NIMB 代幣的價格是根據上一步閃電貸中被操控的池子中的代幣數量來計算的,導致其由于閃電貸兌換出大量的代幣而變高,最后計算的獎勵也會更多;

4. 攻擊者最后將最后獲得的 GNIMB 代幣和擁有的 NIMB 代幣換成 NBU_WBNB 代幣后再換成 BNB,歸還閃電貸獲利;

此次攻擊的主要原因在于計算獎勵的時候僅取決于池子中的代幣數量導致被閃電貸操控,從而獲取比預期更多的獎勵。慢霧安全團隊建議在進行代幣獎計算時應確保價格來源的安全性。[2022/12/14 21:44:29]

Tornado.Cash是一種完全去中心化的非托管協議,通過打破源地址和目標地址之間的鏈上鏈接來提高交易隱私。為了保護隱私,Tornado.Cash使用一個智能合約,接受來自一個地址的ETH和其他代幣存款,并允許他們提款到不同的地址,即以隱藏發送地址的方式將ETH和其他代幣發送到任何地址。這些智能合約充當混合所有存入資產的池,當你將資金放入池中時,就會生成私人憑據,證明你已執行了存款操作。而后,此私人憑據作為你提款時的私鑰,合約將ETH或其他代幣轉移給指定的接收地址,同一用戶可以使用不同的提款地址。

慢霧:Solana公鏈上發生大規模盜幣,建議用戶先將熱錢包代幣轉移到硬件錢包或知名交易所:8月3日消息,據慢霧區情報,Solana公鏈上發生大規模盜幣事件,大量用戶在不知情的情況下被轉移SOL和SPL代幣,慢霧安全團隊對此事件進行跟蹤分析:

已知攻擊者地址:

Htp9MGP8Tig923ZFY7Qf2zzbMUmYneFRAhSp7vSg4wxV、CEzN7mqP9xoxn2HdyW6fjEJ73t7qaX9Rp2zyS6hb3iEu、5WwBYgQG6BdErM2nNNyUmQXfcUnB68b6kesxBywh1J3n、GeEccGJ9BEzVbVor1njkBCCiqXJbXVeDHaXDCrBDbmuy

目前攻擊仍在進行,從交易特征上看,攻擊者在沒有使用攻擊合約的情況下,對賬號進行簽名轉賬,初步判斷是私鑰泄露。不少受害者反饋,他們使用過多種不同的錢包,以移動端錢包為主,我們推測可能問題出現在軟件供應鏈上。在新證據被發現前,我們建議用戶先將熱錢包代幣轉移到硬件錢包或知名交易所等相對安全的位置,等待事件分析結果。[2022/8/3 2:55:22]

如何轉入?

慢霧:警惕QANX代幣的雙花攻擊風險:據慢霧區消息,近期存在惡意用戶利用QANX代幣的轉賬鎖定、解鎖功能(transferLocked/unlock)觸發的事件記錄與正常使用transfer功能轉賬觸發的Transfer事件記錄相同而進行雙花攻擊。

慢霧安全團隊建議已上架此幣種的平臺及時自查,未上架的平臺在對接此類幣種時應注意以上風險。

QANX: 0xaaa7a10a8ee237ea61e8ac46c50a8db8bcc1baaa[2022/3/26 14:18:46]

攻擊得手后,黑客開始大范圍地將資金分批轉移到各大交易所,但還沒來得及變現就被多家交易所凍結了。在經歷了白忙一場的洗錢后,黑客將目光轉向了DeFi。

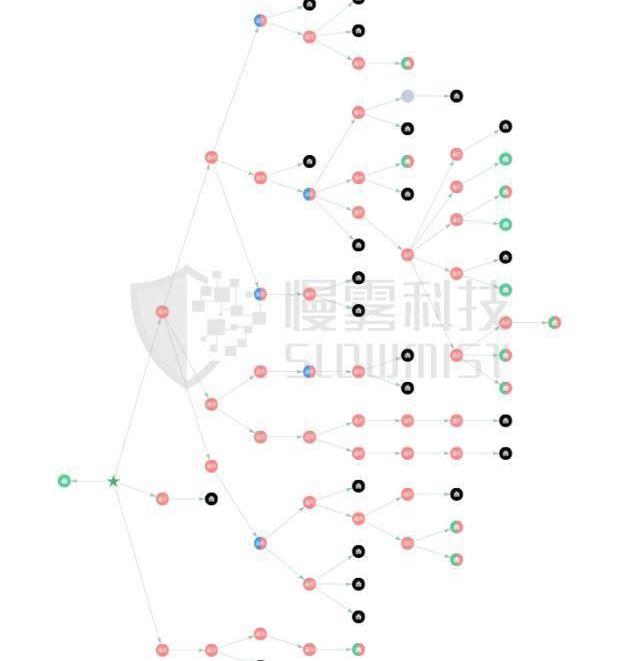

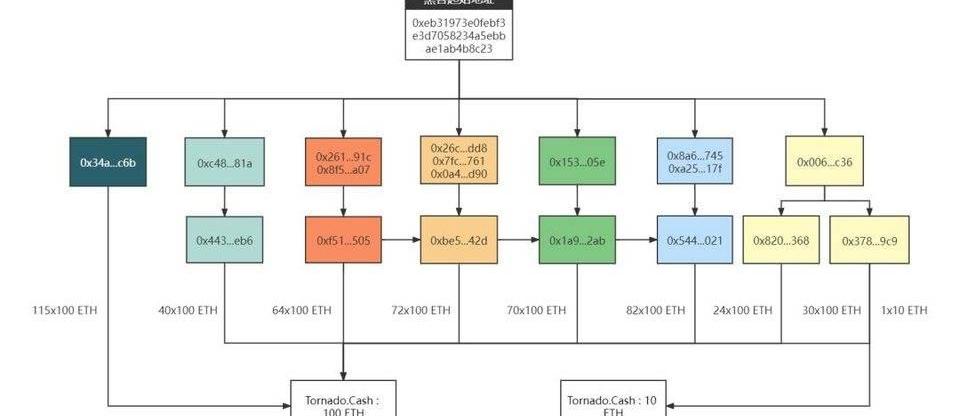

據慢霧AML旗下MistTrack反洗錢追蹤系統顯示,黑客(0xeb31...c23)先將ERC20代幣分散到不同的地址,接著使用Uniswap、1inch和Kyber將多數ERC20代幣換成了ETH。

分析 | 慢霧發布TronBank “假幣攻擊”手法技術分析:TRC10 是 TRON 區塊鏈本身支持的技術代幣標準,沒有 TRON 虛擬機(TVM)。TRC10 提供了 2 個新參數:tokenValue、tokenId,msg.tokenvalue 表示當前 msg 調用中的標記值,默認值為 0。 msg.tokenid 表示當前 msg 調用中的標記 id,默認值為 0。tokenId 也是 Odyssey_v3.2 中的新功能。它可以在帳戶中名為 assetV2 的新地圖字段中找到。 使用 GetAccount(Account)獲取 tokenId 及其值。 TokenId 由系統從數字 1_000_001 開始設置。 創建新的 TRC10 代幣時,數字加 1 并設置此代幣的 ID。

TronBank 合約在 invest 函數內沒有判斷 msg.tokenid 導致任意的代幣(假幣)轉入,合約都以為是真幣 BTT。然后攻擊者再調用 withdraw 從合約中提取真幣 BTT。[2019/4/11]

圖3

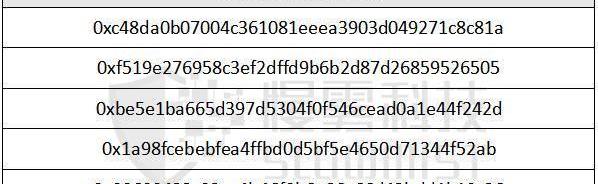

大部分ERC20代幣兌換成ETH后,被整合到了以下主要地址:

表1

在對ETH和ERC20代幣進行完整追蹤后,我們梳理出了資金是如何在黑客地址間移動,并分解出了資金是以怎樣的方式進入Tornado.Cash。

圖4

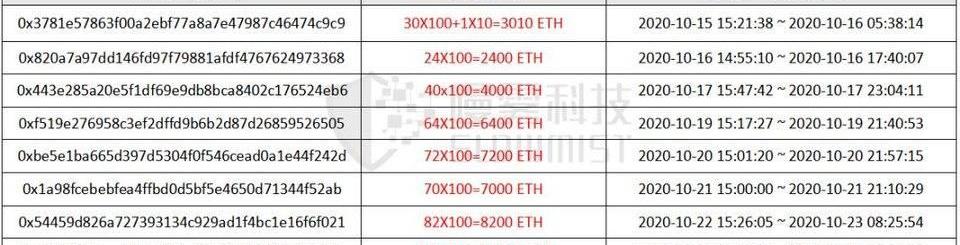

黑客將資金按時間先后順序轉入Tornado.Cash的詳情如下:

表2

轉到了哪?

猜想

1.巨額的ETH進入Tornado.Cash,會集中表現出一些可追蹤的特征。2.以黑客急于變現的行為分析,猜想黑客將資金存入Tornado.Cash后會隨即提款,或下次存入時提款。3.分析攻擊者使用洗幣平臺的方式和行為,可以獲得資金的轉移地址。

可能的鏈上行為

1.資金從Tornado.Cash轉出的時間范圍與黑客將資金轉入Tornado.Cash的時間范圍近似。2.一定時間段內,從Tornado.Cash轉出的資金會持續轉出到相同地址。

驗證

以黑客地址(0x34a...c6b)為例:

如表2結果所述,黑客在2020-10-2316:06:28~2020-10-2610:32:24(UTC)間,以每次100ETH,存115次的方式將11,500ETH存入Tornado.Cash。為了方便說明,我們只截取了該地址在2020-10-243:00:07~6:28:33(UTC)間的存款記錄,如下圖:

圖5

接著,我們查看_Tornado.Cash:100ETH_合約的交易記錄,找到地址(0x34a...c6b)在同一時間段的存款記錄,下圖紅框地址(0x82e...398)在此時間段內大量提款的異常行為引起了我們的注意。

圖6

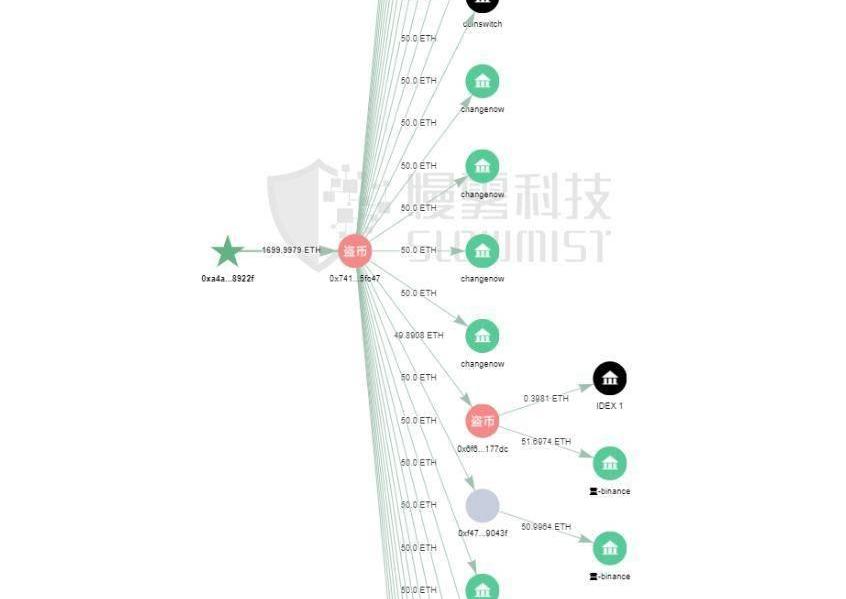

查看該地址(0x82e...398)在此時間段的交易哈希,發現該地址并沒有將ETH提款給自己,而是作為一個合約調用者,將ETH都提款到了地址(0xa4a...22f)。

圖7

圖8

同樣的方式,得出黑客地址(0x34a...c6b)經由Tornado.Cash提款分散到了其他地址,具體如下:

表3

經過核對,發現從Tornado.Cash提款到表3中六個地址的數額竟與黑客存款數額11,500ETH一致,這似乎驗證了我們的猜想。對其他地址的分析方法同理。

接著,我們繼續對這六個地址進行追蹤分析。據MistTrack反洗錢追蹤系統展示,黑客將部分資金以50~53ETH不等轉向了ChangeNOW、CoinSwitch、Binance等交易平臺,另一部分資金進入第二層后也被黑客轉入了上述交易平臺,試圖變現。

圖9

總結

本文主要說明了黑客是如何試圖使用Tornado.Cash來清洗盜竊的ETH,分析結果不由得讓我們思考:Tornado.Cash真的完全匿名嗎?一方面,既然能分析出部分提款地址,說明不存在絕對的匿名;另一方面,匿名性是具備的,或許只是Tornado.Cash不適合在短時間內混合如此大規模的資金而已。

截止目前,KuCoin官方表示已聯合交易所、項目方、執法和安全機構追回約2.4億美元資金。從各種攻擊事件看來,DeFi或許已成為黑客轉移資金的通道,而今監管已至,合規化的腳步愈發逼近,有合規需求的項目方,可以考慮接入慢霧AML系統(aml.slowmist.com),即使黑客使用了DeFi,也無處遁形。

10月26日,麻省理工學院經濟系Elizabeth&JamesKillian講席教授RobertTownsend受邀以視頻方式出席第七屆區塊鏈全球峰會并發表了題為《中央銀行、不平等和新技.

1900/1/1 0:00:00美國眾議院于2021年11月5日通過了《基礎設施投資和就業法案》,投票結果為228-206。拜登總統預計將在不久完成法案的簽署工作,并使法案成為法律.

1900/1/1 0:00:00思辨的能量 來源:競核 二級市場元宇宙熱持續高漲。半導體三巨頭中,英偉達、超威半導體兩家算力基礎設施提供商,股價屢創紀錄。沿著算力到平臺的炒作路徑,“元宇宙”第一股Roblox股價更是一飛沖天.

1900/1/1 0:00:00據CoinGeek10月28日消息,一位中央銀行官員在接受當地報紙AlEqtisadiah采訪時指出,作為該國中央銀行的沙特阿拉伯貨幣局在過去幾年中一直深入參與CBDC研究.

1900/1/1 0:00:00澳大利亞參議員AndrewBragg表示,澳大利亞的銀行在對加密客戶取消銀行業務時,一直在將反競爭行為偽裝成監管合規.

1900/1/1 0:00:00本文來自The?Block,原文作者:AislinnKeelyOdaily星球日報譯者?|念銀思唐摘要:-金融行動特別工作組今天向公眾發布了最終確定的加密貨幣指南.

1900/1/1 0:00:00