BTC/HKD+1.82%

BTC/HKD+1.82% ETH/HKD+2.51%

ETH/HKD+2.51% LTC/HKD+2.99%

LTC/HKD+2.99% ADA/HKD+4.32%

ADA/HKD+4.32% SOL/HKD+1.31%

SOL/HKD+1.31% XRP/HKD+2.35%

XRP/HKD+2.35%

北京時間2022年3月13日上午9:04,CertiK安全技術團隊監測到Paraluni'sMasterChef合約遭到攻擊,大約170萬美元的資金通過多筆交易從該項目中被盜。

下文CertiK安全團隊將從該項目的操作及合約等方面為大家詳細解讀并分析。

漏洞交易

攻擊者地址:https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

交易實例:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

跨鏈借貸協議Paribus遭到攻擊,損失約10萬美元:4月11日消息,據派盾監測顯示,跨鏈借貸協議Paribus遭到攻擊,損失約10萬美元。被攻擊的原因在于其采用了Compound V2舊版本的分叉,從而存在已知的重入漏洞。[2023/4/11 13:57:02]

合約地址

Masterchef合約:https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

攻擊流程

注意,這個攻擊流程是以下面這個交易為基礎的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

ParaSpace協議暫停前合約發生故障,允許用戶超額提取APE且造成大量錯誤清算:3月17日消息,Web3知識圖譜協議0xscope發推表示:“ParaSpace合約無法正常工作:1.用戶可以提取比他們想象的更多的APE 。2.用戶債務計算錯誤導致268個清算正在進行中。”0xscope提醒到:“提取您的資產需要您自擔風險。”

此前今日早些時候消息,NFT借貸協議ParaSpace疑似遭遇攻擊,項目團隊已暫停該協議。[2023/3/17 13:10:38]

準備階段:

攻擊者部署了兩個惡意的代幣合約UGT和UBT。

在UBT代幣合約中,有兩個惡意的函數實現:

1.在"transferFrom()"函數中,攻擊者實現了對MasterChef的"deposit()"函數的調用,以存入LP代幣。

Web3發布平臺Paragraph融資170萬美元:金色財經報道,Web3發布平臺Paragraph籌集了170萬美元。?本輪融資由Lemniscap牽頭,??FTX Ventures和Binance?Labs參與。?[2022/10/24 16:37:18]

2.一個"withdrawAsset()"函數,將調用Masterchef的"withdraw()"來提取存入的LP代幣。

攻擊階段:

攻擊者利用閃電貸獲得了156,984BSC-USD和157,210BUSD。

攻擊者向ParaPair發送通過閃電貸獲得的BSC-USD和BUSD代幣,并收到155,935枚LP代幣作為回報。

然后,攻擊者調用"depositByAddLiquidity()"函數,將LP代幣存入資金池。

公告 | UPbit將于7月15日暫停PART的存取款服務:UPbit公告稱:預計PART在北京時間7月16日20:00進行硬分叉,UPbit將于7月15日16:00開始暫停PART的存取款服務。待硬分叉完成并確認安全后,重啟PART存取款服務。[2019/7/15]

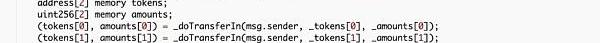

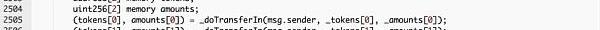

1.在調用此函數時:輸入參數“_pid”為18,“_tokens”為。

2.因為depositByAddLiquidity()會調用“UBT.transferFrom()”函數,因此MasterChef.deposit()函數會被觸發并且向合約存入155,935LP代幣。

3.因此,155,935LP代幣被存入了兩次并且攻擊者獲得了兩份“userInfo”的記錄(一次是從UBT,另一次是從攻擊者的合約)。

最后,攻擊者提取了兩次:

1.第一次是通過函數“UBT.withdrawAsset()”。

2.另一個是來自攻擊者對“Masterchef.withdraw()”函數的調用。最后,攻擊者刪除了流動資金并返還了閃電貸。

合約漏洞分析

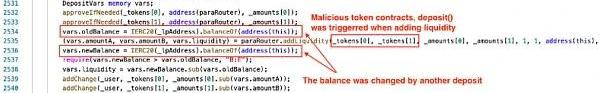

在函數`MasterChef.depositByAddLiquidity()`中,作為參數傳入的`_tokens`可以與池中的編號為`_pid`的tokens不匹配。

`depositByAddLiquidity()`函數通過調用`addLiquidityInternal()`函數,觸發了傳入惡意代幣的“transferFrom”函數,進而導致了重入的問題。因此,同一份LP代幣被存入兩次。

資產去向

截至3月13日,總共有價值約170萬美元的資產被盜。3000個BNB仍然在攻擊者在BSC的地址中,235個ETHs則通過Birdge轉移到以太坊,并通過Tornado進行洗白。

寫在最后

該次事件可通過安全審計發現相關風險:審計可以發現重入問題和外部依賴問題。

同時,CertiK的安全專家建議:

時刻關注函數的外部輸入,盡量避免傳入合約地址作為參數。

關注外部調用,為所有可能出現重入危險的外部調用函數加上“nonReentrant”修飾函數。

本次事件的預警已于第一時間在CertiK項目預警推特進行了播報。

除此之外,CertiK官網https://www.certik.com/已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及RugPull相關的各種社群預警信息。

Tags:PARQUOTERSTEBlueSparrow Token (New)Quoll Financewater幣種Interstellar AI

Polkadot生態研究院出品,必屬精品波卡一周觀察,是我們針對波卡整個生態在上一周所發生的事情的一個梳理,同時也會以白話的形式分享一些我們對這些事件的觀察.

1900/1/1 0:00:00“波卡知識圖譜”是我們針對波卡從零到一的入門級文章,我們嘗試從波卡最基礎的部分講起,為大家提供全方位了解波卡的內容,當然這是一項巨大的工程,也充滿了挑戰.

1900/1/1 0:00:00●AAX與專業的預言機解決方案PythNetwork達成合作●PythNetwork合作伙伴關系至關重要.

1900/1/1 0:00:00區塊鏈可以驗證信息,減少欺詐,幫助創建次世代教育機構今天的教育系統面臨比以往更多的挑戰和問題,尤其是在美國。大學學費的大幅上漲、行政成本的增加和其他問題只是強調了教育行業變革的必要性.

1900/1/1 0:00:00Polkadot生態研究院出品,必屬精品 背景 在國內“五四青年節”的當天,波卡順利完成了v0.9.19版本的升級,而此次升級備受關注的當屬完成了通過XCM進行平行鏈間消息傳遞的功能.

1900/1/1 0:00:00前言 北京時間2022年3月22日,知道創宇區塊鏈安全實驗室監測到Fantom生態穩定幣收益優化器OneRingFinance遭到閃電貸攻擊,黑客竊取逾145萬美元.

1900/1/1 0:00:00