BTC/HKD-2%

BTC/HKD-2% ETH/HKD-2.14%

ETH/HKD-2.14% LTC/HKD-0.64%

LTC/HKD-0.64% ADA/HKD-1.53%

ADA/HKD-1.53% SOL/HKD-0.33%

SOL/HKD-0.33% XRP/HKD-1.6%

XRP/HKD-1.6%北京時間2021年8月4日早上6點,PopsicleFinance項目下的多個機槍池被攻擊,損失金額超過兩千萬美元,是迄今為止DeFi領域發生的損失數額最大的單筆攻擊之一。通過分析攻擊交易及項目代碼我們發現,此次攻擊是一個利用項目的記賬漏洞進行多次提取的攻擊。下面我們通過代碼和攻擊流程分析此次攻擊。代碼分析

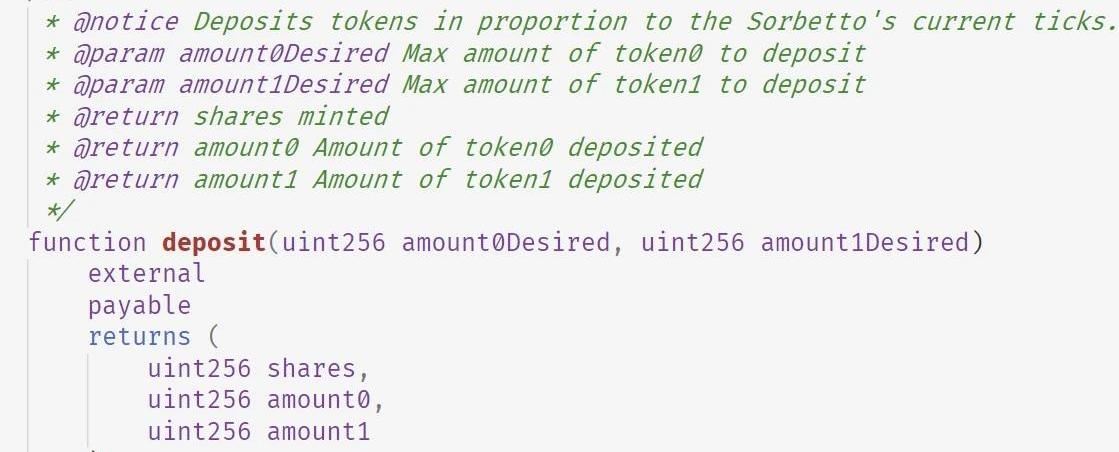

PopsicleFinance是一個涉及多個鏈的機槍池。用戶首先調用deposit函數向機槍池存入一定的流動性,并獲得PopsicleLPToken作為存款的份額證明。PopsicleFinance會將用戶提供的流動性存入Uniswap等底層池子并獲得收益。

用戶還可以調用withdraw函數,根據用戶持有的PLPToken所代表的流動性份額,從機槍池取回流動性。PopsicleFinance會將PLPToken對應的流動性從Uniswap等底層池子中取回給用戶。

Sui Network將于今日發布主網v1.3.0:6月15日消息,Sui Network更新Sui Devnet、測試網及主網的發布時間表,該表顯示Sui將于今日(6月15日)發布主網v1.3.0。此外,下周將于6月20日發布Devnet v1.4.0 ,6月21日發布測試網v1.4.0。[2023/6/15 21:39:51]

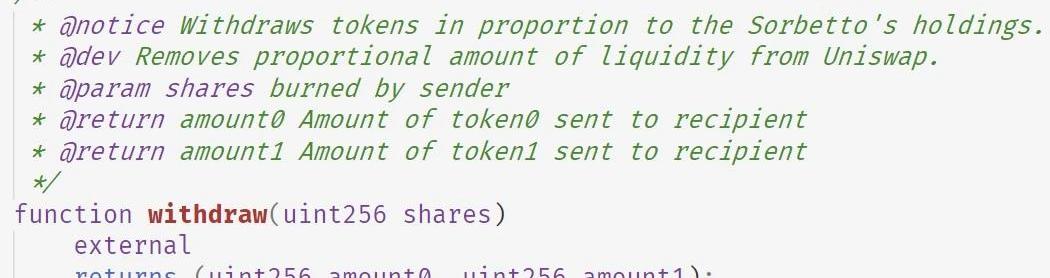

最后,用戶在機槍池中存的流動性會隨著時間產生一定的收益,會累計在合約的用戶狀態中。用戶可以調用collectFees函數取回部分存款獎勵。

本次攻擊的核心函數正是collectFees函數。下面我們逐步分析其代碼。首先獲得存儲在userInfo中的用戶狀態。其中用戶狀態中的token0Rewards和token1Rewards是由于用戶存款而累積的獎勵。接下來計算該合約中,對應機槍池的Token對的Balance。如果在合約中有足夠的Balance,就按金額將Reward支付給用戶;否則會調用pool.burnExactLiquidity從底層pool取回流動性返回給用戶。最后,會將記錄在userInfo中的Rewards狀態進行更新。看到這里,機槍池的代碼實現還是比較符合邏輯的。但是在函數開頭我們發現了updateVaultmodifier,這個函數會在collectFees的函數體之前運行,漏洞也許在updateVault相關的函數中。

歐易Web3錢包上線Gas加油站功能:據歐易OKX官方消息,歐易Web3錢包已于1月12日上線燃料(Gas)加油站功能,用戶使用歐易Web3錢包發起授權/交易/轉賬時,如果遇到沒有礦工費或遇到礦工費不足的情況,可一鍵在燃料(Gas)加油站快速兌換礦工費。此外,1月17日起,前1,000名用戶進行燃料加油站交易可享受額外20%優惠。

據了解,歐易Web3錢包燃料加油站已經支持Ethereum、OKC、BSC等8條鏈的交易,并將陸續接入TRON、Solana、Cronos等公鏈。歐易Web3錢包是異構多鏈錢包,支持50+公鏈。App、插件、網頁三端統一,包含數字貨幣錢包、DEX、DeFi賺幣、NFT 市場、DApp探索5大板塊。[2023/1/16 11:14:15]

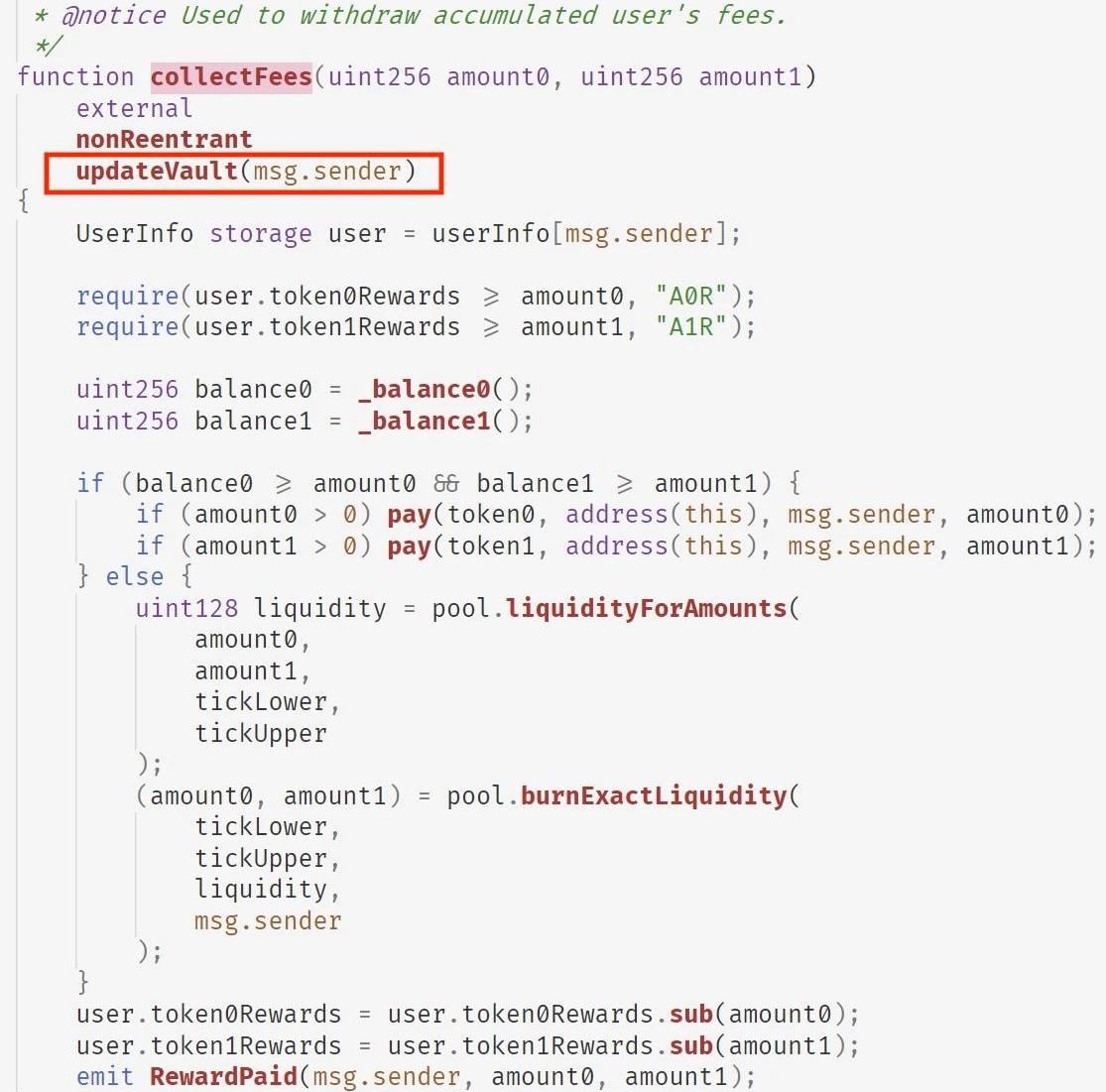

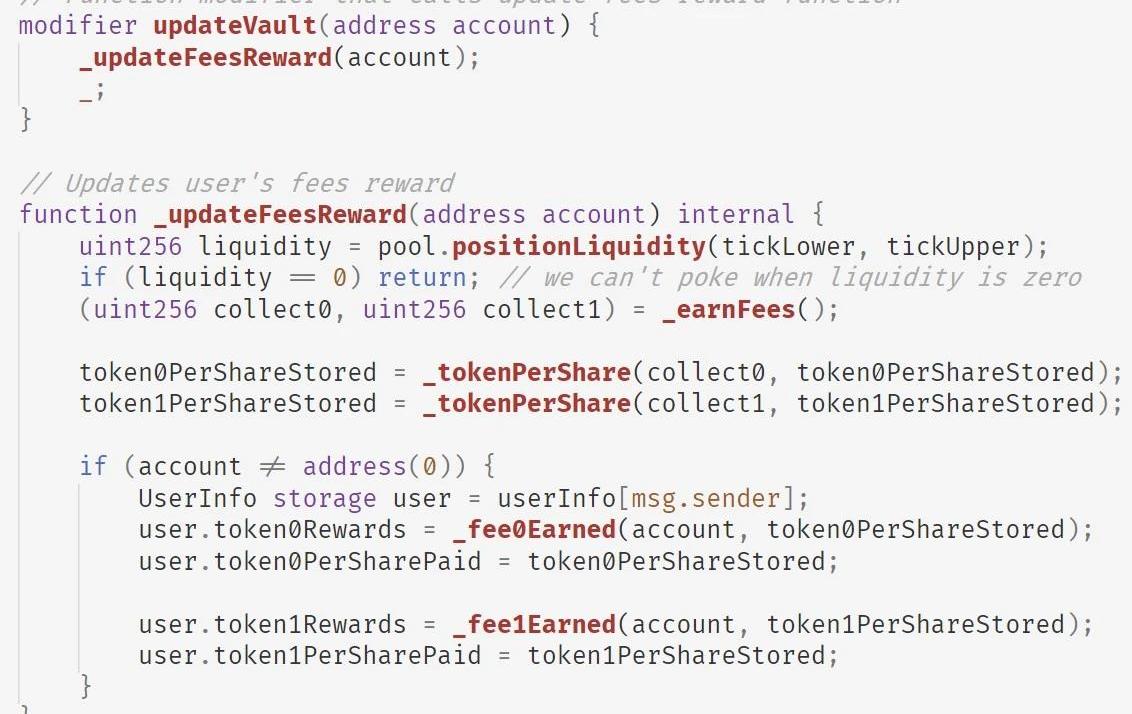

以上是updateVault相關函數的實現。過程如下:首先調用_earnFees向底層pool獲取積累的Fee;隨后調用_tokenPerShare更新token0PerShareStored和token1PerShareStored參數,這兩個參數代表了池子中每個share代表的token0和token1的數量,即機槍池的每個份額計代表的Token對數量;最后調用fee0Earned和fee1Earned更新對應到這個用戶的存款Rewards。

波場聯合儲備增加7億美元USDC儲備金,當前USDD抵押率接近300%:據官方最新消息,在市場極端情況下,波場聯合儲備(TRON DAO Reserve)已增加7億美元的USDC儲備來捍衛USDD掛鉤。目前,USDD儲備金已有14040枚BTC ,19億枚TRX,1.4億枚USDT與7億枚USDC,加上銷毀合約內的89.6億枚TRX,共計總金額超20億美金為7.23億美金USDD提供抵押擔保,當前USDD抵押率接近300%。

波場聯合儲備(TRON DAO Reserve)由波場網絡牽頭成立,主要目的為保護區塊鏈行業與市場,緩解極端與長期下行行情,解決金融危機來所帶來的恐慌性問題。同時,波場聯合儲備也將作為初期托管人來維護波場去中心化穩定幣 Decentralized USD (USDD) 的權限管理并以其儲備金融資產擔保,保證 USDD 匯率穩定。[2022/6/13 4:22:46]

加密分析師:熊市將使許多人的比特幣價值最大化:金色財經報道,著名加密貨幣分析師本杰明·考恩(Benjamin Cowen)評論了他對替代幣與比特幣在當前熊市中的表現的預期。熊市將使你們中的許多人的BTC最大化。Cown還認為,目前 BTC 45.6% 左右的市值占比將在今年晚些時候增加到 60%。(cryptoglobe)[2022/6/13 4:21:17]

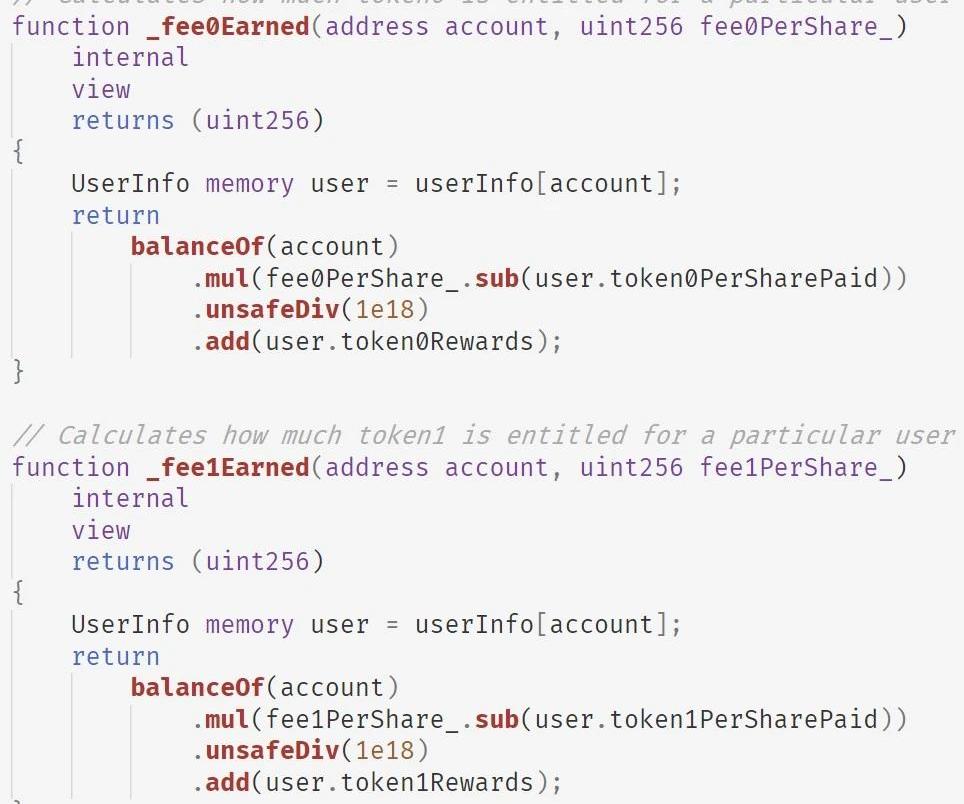

以上是fee0Earned和fee1Earned函數的實現,兩個函數實現相同,都實現了這樣一個公式:user.token0Rewards+=PLP.balanceOf(account)*(fee0PerShare-user.token0PerSharePaid)/1e18也就是說,該函數會在原有的user.token0Rewards基礎上,根據用戶擁有的PLPToken數量計算應給用戶發放的Fee的份額。但我們注意到這個函數是增量的,也就是說即使用戶并沒有持有PLPToken,該函數仍會返回保存在user.token0Rewards中記賬的存款獎勵。因此對于整個合約,我們發現兩個重要的邏輯缺陷:用戶的存款獎勵是記錄在user.token0Rewards和user.token1Rewards中的,并不與任何PLPToken或其他東西有任何形式的綁定。用于取回存款收益的collectFees函數僅僅依賴于記賬的user.token0Rewards和user.token1Rewards狀態,即使用戶并未持有PLPToken,仍可以取出對應的存款獎勵。我們假想一個攻擊流程:攻擊者向機槍池中存入一定的流動性,獲得一部分PLPToken。攻擊者調用collectFees(0,0),后者會更新攻擊者的存款獎勵,即狀態變量user.token0Rewards的值,但并沒有真正取回存款獎勵。攻擊者將PLPToken轉給自己控制的其他合約,再調用collectFees(0,0)更新狀態變量user.token0Rewards。也就是說通過不斷地流轉PLPToken并調用collectFees(0,0),攻擊者復制了這些PLPToken對應的存款獎勵。最后,攻擊者從以上各個地址調用collectFees函數,取回真正的獎勵。此時雖然這些賬戶中并沒有PLPToken,但由于記賬在user.token0Rewards沒有更新,攻擊者因此得以取出多份獎勵。用現實生活中的例子來描述這個攻擊,相當于我向銀行存錢,銀行給了我一張存款憑證,但這張憑證沒有防偽措施也沒有和我綁定,我把憑證復印了幾份發給不同的人,他們每個人都憑借這個憑證向銀行取回了利息。攻擊流程分析

加密平臺NAGAX運營商NAGA Group AG4月盈利創新高:金色財經報道,NAGA Group AG是新經紀公司NAGA、加密貨幣平臺NAGAX和新銀行應用NAGAPay的運營商。該公司發布了4月份的初步交易更新,并報告了迄今為止最強勁的月度盈利能力。4月份,公司初步經紀收入為700萬歐元,而初步EBITDA為360萬歐元。到目前為止,已經產生了超過270萬筆交易,同時活躍的客戶基礎和注冊人數繼續增長。(DGAP)[2022/6/5 4:02:35]

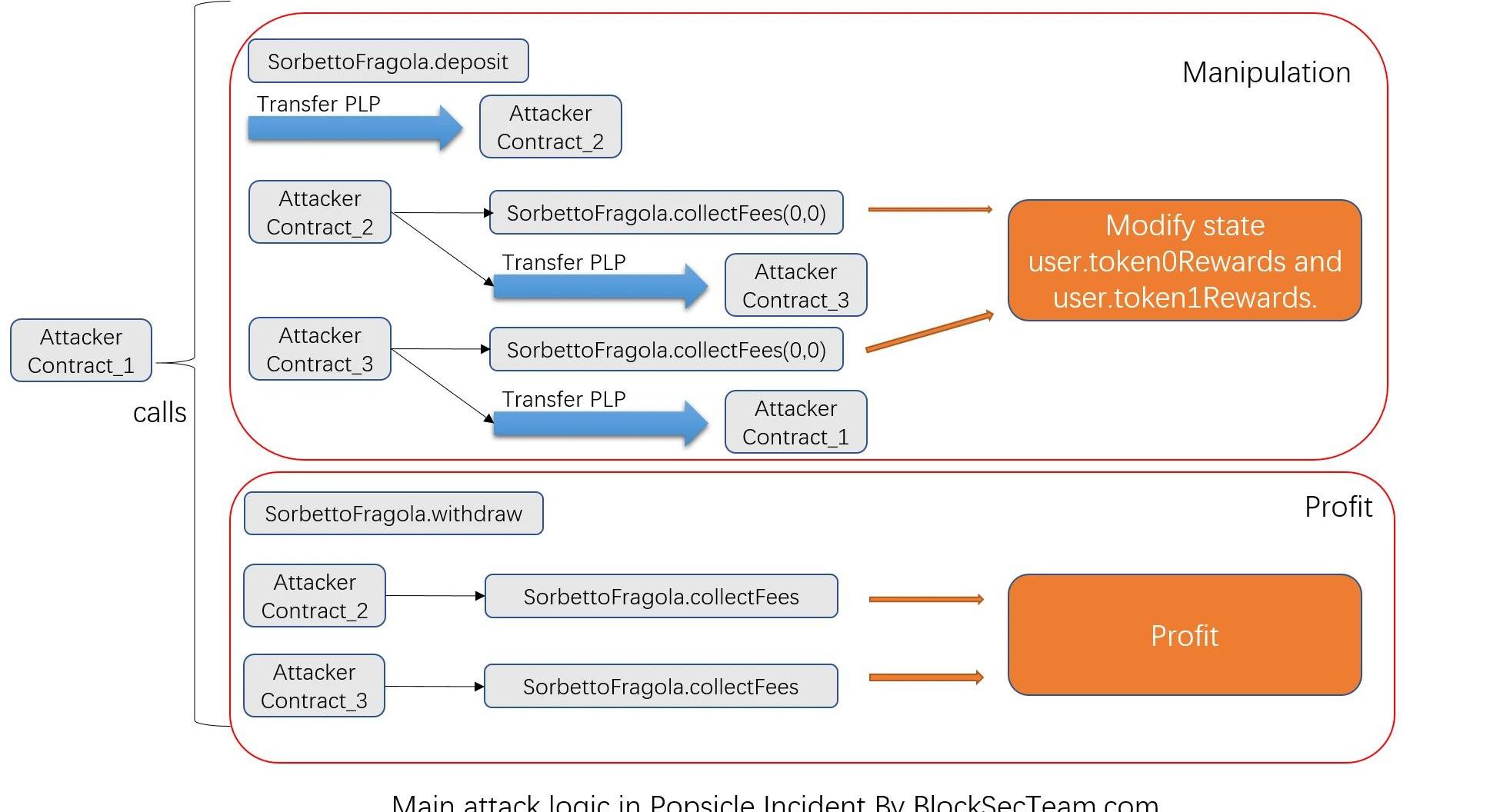

通過以上的代碼分析,我們發現了PopsicleFinance在機槍池實現上的漏洞。下面我們對攻擊交易進行深入分析,看攻擊者是怎樣利用這個漏洞的。攻擊者的總體流程如下:攻擊者創建了三個交易合約。其中一個用于發起攻擊交易,另外兩個用于接收PLPToken并調用PopsicleFinance機槍池的collectFees函數取回存款獎勵。通過閃電貸從AAVE借出大量流動性。攻擊者選擇了PopsicleFinance項目下的多個機槍池,向AAVE借出了對應這些機槍池的六種流動性。進行Deposit-Withdraw-CollectFees循環。攻擊者一共進行了8次循環,分別攻擊了PopsicleFinance項目下的多個機槍池,取出了大量流動性。向AAVE歸還閃電貸,并將獲利通過TornadoCash洗錢。

本次攻擊交易主要由數個Deposit-Withdraw-CollectFees循環構成,每一個循環的示意圖如上圖所示。根據我們的分析,邏輯如下:攻擊者首先將閃電貸借來的流動性存入機槍池中,獲得一定量的PLPToken。攻擊者將PLPToken轉給攻擊合約2。攻擊合約2調用機槍池的collectFees(0,0)函數,設置合約2對應的user.token0Rewards和user.token1Rewards狀態。攻擊合約2將PLPToken轉給攻擊合約3。和攻擊合約2的操作類似,攻擊合約3調用機槍池的collectFees(0,0)函數,設置合約2對應的user.token0Rewards和user.token1Rewards狀態。攻擊合約2將PLPToken轉回攻擊合約,后者調用機槍池的withdraw函數Burn掉PLPToken,取回流動性。攻擊合約2和攻擊合約3調用collectFees函數,用虛假的tokenRewards狀態取回了存款獎勵。根據我們的以太坊交易追蹤可視化系統給出的交易調用圖如下,其中部分重要交易用紅字進行標注:利潤分析

本次攻擊一共獲利:2.56kWETH,96.2WBTC,160kDAI,5.39mUSDC,4.98mUSDT,10.5kUNI,獲利共計超過20,000,000美元。在此次攻擊之后攻擊者通過首先通過Uniswap和WETH將攻擊獲得的其他token全部換成ETH,然后通過多次使用Tornado.Cash將ETH洗白。BlockSec團隊以核心安全技術驅動,長期關注DeFi安全、數字貨幣反洗錢和基于隱私計算的數字資產存管,為DApp項目方提供合約安全和數字資產安全服務。團隊發表20多篇頂級安全學術論文(CCS,USENIXSecurity,S&P),合伙人獲得AMiner全球最具影響力的安全和隱私學者稱號(2011-2020排名全球第六).研究成果獲得中央電視臺、新華社和海外媒體的報道。獨立發現數十個DeFi安全漏洞和威脅,獲得2019年美國美國國立衛生研究院隱私計算比賽(SGX賽道)全球第一名。團隊以技術驅動,秉持開放共贏理念,與社區伙伴攜手共建安全DeFi生態。掃描二維碼,關注更多精彩https://www.blocksecteam.com/contact@blocksecteam.com

Tags:TOKKENTOKENTOKEDiw TokenDOGES TokenBmining TokenMcLaren F1 Fan Token

NFT、GameFi、元宇宙已經成為時下熱詞,各大鏈圈巨頭爭相布局,影響力甚至一度擴散至鏈圈之外.

1900/1/1 0:00:006月22日,Acala的金絲雀網絡Karura在參與「波卡測試網Kusama插槽拍賣」的平行鏈選手中勝出,摘得頭槽.

1900/1/1 0:00:00向大容量、多應用及高速度之路——持續延伸.........自2020年9月上線至今,Serum項目已經吸引了大量關注,并建立了一個熱情洋溢、振奮人心的生態系統.

1900/1/1 0:00:00投資概要 隨著物聯網行業的發展,當前傳感器等物聯網設備安裝量呈指數級上升。由于傳統基于移動蜂窩通信技術的物聯網設備有功耗大、成本高等劣勢,催生了對于低功耗、廣覆蓋無線網絡的需求.

1900/1/1 0:00:00編譯整理|白澤研究院新興的加密藝術市場正在重塑藝術作品的營銷方式。正因如此,我們面臨著區分原創與抄襲的挑戰.

1900/1/1 0:00:00收錄于話題#每日期權播報播報數據由Greeks.live格致數據實驗室和Deribit官網提供.

1900/1/1 0:00:00