BTC/HKD-1.49%

BTC/HKD-1.49% ETH/HKD+0.06%

ETH/HKD+0.06% LTC/HKD+1.72%

LTC/HKD+1.72% ADA/HKD+0.17%

ADA/HKD+0.17% SOL/HKD-0.95%

SOL/HKD-0.95% XRP/HKD-3.5%

XRP/HKD-3.5%DNSHijacking(劫持)大家應該都耳濡目染了,歷史上MyEtherWallet、PancakeSwap、SpiritSwap、KLAYswap、ConvexFinance等等以及今天的CurveFinance,十來個知名加密貨幣項目都遭遇過。但很多人可能不一定知道其劫持的根本原因,更重要的是如何防御,我這里做個簡單分享。DNS可以讓我們訪問目標域名時找到對應的IP:Domain->IP_REAL如果這種指向關系被攻擊者替換了:Domain->IP_BAD(攻擊者控制)那這個IP_BAD所在服務器響應的內容,攻擊者就可以任意偽造了。最終對于用戶來說,在瀏覽器里目標域名下的任何內容都可能有問題。DNS劫持其實分為好幾種可能性,比如常見的有兩大類:域名控制臺被黑,攻擊者可以任意修改其中的DNSA記錄(把IP指向攻擊者控制的IP_BAD),或者直接修改Nameservers為攻擊者控制的DNS服務器;在網絡上做粗暴的中間人劫持,強制把目標域名指向IP_BAD。第1點的劫持可以做到靜默劫持,也就是用戶瀏覽器那端不會有任何安全提示,因為此時HTTPS證書,攻擊者是可以簽發另一個合法的。第2點的劫持,在域名采用HTTPS的情況下就沒法靜默劫持了,會出現HTTPS證書錯誤提示,但用戶可以強制繼續訪問,除非目標域名配置了HSTS安全機制。重點強調下:如果現在有Crypto/Web3項目的域名沒有強制HTTPS(意思是還存在HTTP可以訪問的情況),及HTTPS沒有強制開啟HSTS(HTTPStrictTransportSecurity),那么對于第2點這種劫持場景是有很大風險的。大家擦亮眼睛,一定要警惕。對于項目方來說,除了對自己的域名HTTPS+HSTS配置完備之外,可以常規做如下安全檢查:檢查域名相關DNS記錄(A及NS)是否正常;檢查域名在瀏覽器里的證書顯示是否是自己配置的;檢查域名管理的相關平臺是否開啟了雙因素認證;檢查Web服務請求日志及相關日志是否正常。對于用戶來說,防御要點好幾條,我一一講解下。對于關鍵域名,堅決不以HTTP形式訪問,比如:http://examplecom而應該始終HTTPS形式:https://examplecom如果HTTPS形式,瀏覽器有HTTPS證書報錯,那么堅決不繼續。這一點可以對抗非靜默的DNS劫持攻擊。對于靜默劫持的情況,不管是DNS劫持、還是項目方服務器被黑、內部作惡、項目前端代碼被供應鏈攻擊投等,其實站在用戶角度來看,最終的體現都一樣。瀏覽器側不會有任何異常,直到有用戶的資產被盜才可能發現。那么這種情況下用戶如何防御呢?用戶除了保持每一步操作的警惕外。我推薦一個在Web2時代就非常知名的瀏覽器安全擴展:@noscript(推特雖然很久很久沒更新,不過驚喜發現官網更新了,擴展也更新了),是@ma1的作品。NoScript默認攔截植入的JavaScript文件。

聲音 | 慢霧余弦:未來加密貨幣是絕對的剛需存在:慢霧余弦今日在微博上表示,未來虛擬世界是絕對的獨立智慧體,加密世界是絕對的大勢,加密貨幣是絕對的剛需存在,雖然這個未來還有不少距離。[2020/1/4]

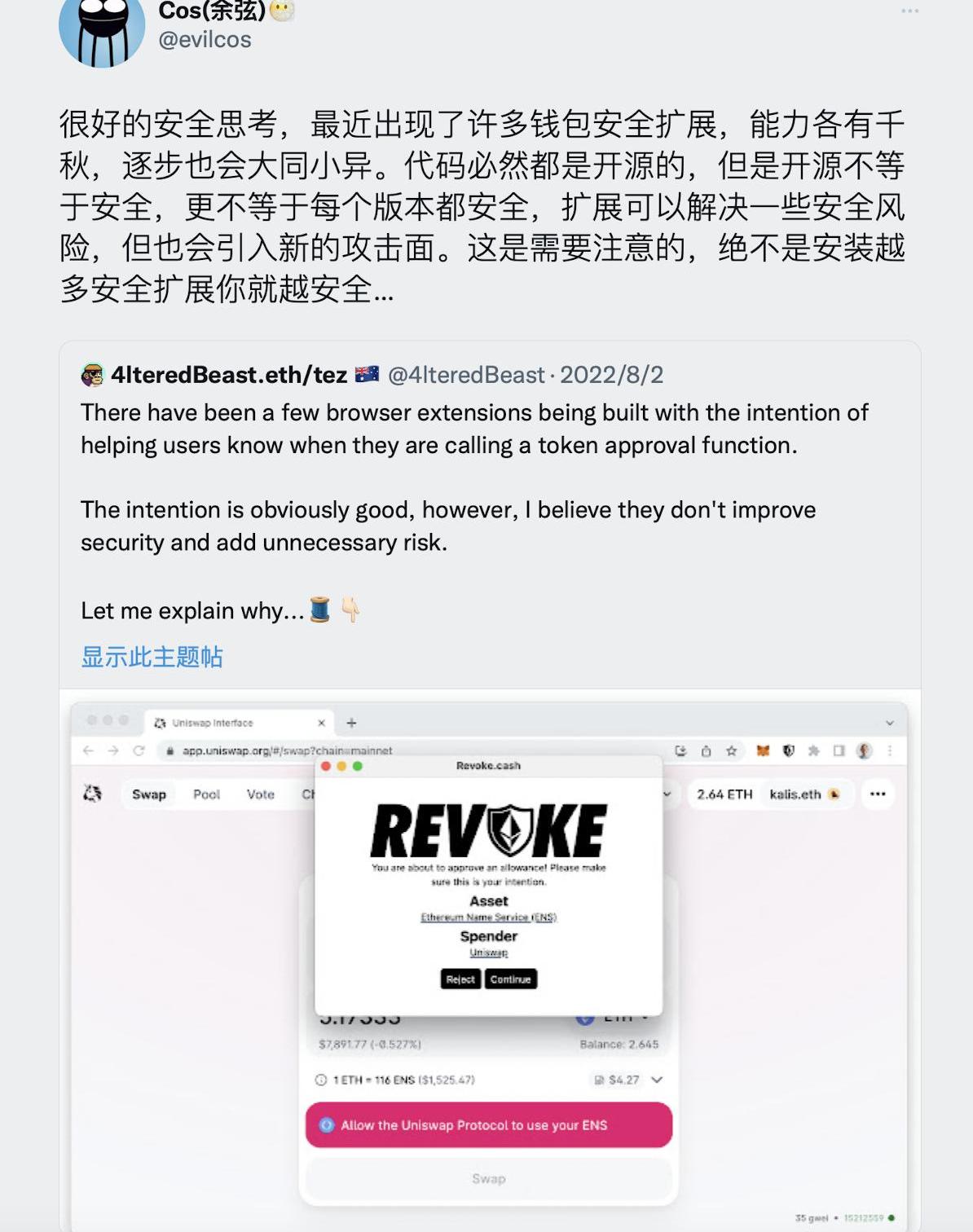

但是NoScript有一點的上手習慣門檻,有時候可能會很煩,我的建議是對于重要的域名訪問可以在安裝了NoScript的瀏覽器(比如Firefox)上進行,其他的盡管在另一個瀏覽器(如Chrome)上進行。隔離操作是一個很好的安全習慣。許多你可能覺得繁瑣的,駕馭后、習慣后,那么一切都還好。但是這并不能做到完美防御,比如這次@CurveFinance的攻擊,攻擊者更改了其DNSA記錄,指向一個IP_BAD,然后污染了前端頁面的:https://curvefi/js/app.ca2e5d81.js植入了盜幣有關的惡意代碼。如果我們之前NoScript信任了Curve,那么這次也可能中招。可能有人會說了要不要多安裝一些瀏覽器安全擴展,我的看法之前已經提過:

聲音 | 慢霧余弦:區塊鏈安全漏洞引起的財產損失未來將進一步擴大:據算力智庫微信公眾號文章,公開資料數據顯示,2011-2019年之間,由區塊鏈安全漏洞引起的損失高達84億美元。其中,交易所是重災區,占比近一半。對此,慢霧余弦表示,一方面,交易所的門檻比以往低了很多,而安全防護水平又層次不齊,對于地下黑客來說那就是滿地黃金。此外,這一數據的背后體現了了人們對加密貨幣市場,對區塊鏈的認同。基于這個共識,行業規模擴大,錯誤也隨之放大。未來這一數據增幅還將繼續擴大。對于中心化的交易所而言,會受到傳統行業的攻擊,如服務器、辦公網等,也和公鏈、智能合約有關。每一環都有可能存在的安全問題。他建議把IT建設的預算中拿出15%-20%作為安全預算,其中包括人員的成本維護,殺軟件,防火墻的購置等。但是這并不代表你配置了這些就一定不會被黑。拋開攻防博弈成本去看待這個問題是不客觀的。你每投入一定的比例,那攻擊門檻則相對提高了一個臺階。相對來說你被黑的概率會低很多,但我們這個行業沒有人可以給出這樣的一個永不被黑的承諾。[2019/10/30]

聲音 | 慢霧:采用鏈上隨機數方案的 DApp 需緊急暫停:根據近期針對EOS DApp遭遇“交易排擠攻擊”的持續性威脅情報監測:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陸續被攻破,該攻擊團伙(floatingsnow等)的攻擊行為還在持續。在EOS主網從根本上解決這類缺陷之前,慢霧建議所有采用鏈上隨機數方案的DAPP緊急暫停并做好風控機制升級。為了安全起見,強烈建議所有競技類DAPP采用EOS官方很早就推薦的鏈下隨機種子的隨機數生成方案[2019/1/16]

這個話題我暫時先介紹到這,目的是盡可能把其中要點進行安全科普。至于其他一些姿勢,后面有機會我再展開。原地址

聲音 | 慢霧科技余弦:所有數字貨幣項目方應完整review所有第三方模塊:據IMEOS報道,慢霧科技余弦提醒所有數字貨幣相關項目(如交易所、錢包、DApp 等)都應該強制至少一名核心技術完整 review 一遍所有第三方模塊,看看是否存在可疑代碼,也可以抓包看看是否存在可疑請求。供應鏈攻擊不計代價,數字貨幣依然炙手可熱。

比如最新發現的: Hacker backdoors popular JavaScript library to steal Bitcoin funds 。[2018/11/27]

加密貨幣行業的混亂正在顯現,因為比特幣的價格下跌導致了傳染效應,造成了幾個過度杠桿化的市場參與者的垮臺,比如Celsius和3AC。許多人猜測,最弱的上市比特幣挖礦公司接下來會受到影響.

1900/1/1 0:00:00早前Vitalik在采訪中表示道:“以太坊域名服務ENS是迄今為止最成功的非金融類以太坊應用程序,基本上可以類比為一個去中心化的電話簿.

1900/1/1 0:00:00Odaily星球日報譯者|Moni 合并或許是迄今為止以太坊網絡升級最重要的“催化劑”之一,也將在多個方面影響網絡,比如:顯著降低以太坊的能源消耗.

1900/1/1 0:00:00原Solana開發者IanMacalinao以11個獨立開發人員的身份在Solana上創建了大量相互堆疊的協議,抬高Solana上TVL的做法引發廣泛關注.

1900/1/1 0:00:00對于加密用戶SaintEclectic來說,SunnyAggregator的做法有些不太正常。Sunny的原生代幣在去年夏天的牛市期間上漲了五倍.

1900/1/1 0:00:008月14日,Polkadot生態項目Acala突遭黑客攻擊,受iBTC/aUSD流動性池的參數配置錯誤影響,逾13億枚aUSD被錯誤挖出,導致aUSD價格嚴重脫錨,鏈上價格跌破0.01美元.

1900/1/1 0:00:00